Fangen wir mal an

Auch für kleine Firmen kann die Nutzung von Diensten aus der Cloud sinnvoll sein, lässt sich damit doch der eine oder andere Test oder die Beschaffung zusätzlicher Server-Hardware umgehen.

Neben einer Vielzahl von Diensten (Azure-Backup), welche einfach über die Ports 80 oder 443 genutzt werden, kann es dennoch notwendig sein, eine VPN Verbindung nach Azure zu bauen (also das lokale Netzwerk mit Azure zu koppeln, was man auch Site-2-Site-VPN/S2S-VPN nennt). Um es gleich vorne weg zu sagen, in Azure kocht man auch nur mit Wasser … oder anders rum, mit Virtuellen Maschinen (VM), was bedeutet das ein VPN-Gateway in Azure nichts anderes ist, als ein Windows Server (Stand heute 2012R2). Zwar gibt es bei Microsoft Azure eine Liste von Routern und Beschreibungen wie diese für eine VPN-Verbindung mit Azure konfiguriert werden müssen, für kleine Firmen tut es aber auch ein Windows Server und genau diese Konfiguration soll hier beschrieben werden.

Um z.B. eine FRITZ!Box mit Azure zu verbinden gibt es eine Reihe von Anleitungen, dass Problem mit den FRITZ!Boxen ist aktuell, dass diese keinen IKEv2 support liefern und deshalb die Verbindung nach Azure über den ARM (Azure Resource Manager) nicht ganz so einfach zu konfigureren ist.

Microsoft hat in Azure zwei Möglichkeiten um Ressourcen zu verwalten:

- ASM = Azure Service Manager (alt und nicht mehr auf Höhe der Zeit, der ASM wird nur noch aus Gründen der Kompatibilität bereit gestellt)

- ARM = Azure Resource Manager (aktuell und die empfohlene Lösung)

Ich habe z.B. festgestellt, dass sich Azure GPU VMs (N-series) nur über den ARM bereitstellen lassen und auch nur auf ARM Ressourcen zurückgreifen können. Ich hatte die Situation, dass ich es nicht hinbekommen habe auf eine VPN Verbindung zwischen meiner FRITZ!Box und meinem lokalen Netzwerk (ASM basierend) mit einer N-Series VM zu zugreifen. Vielleicht saß das Problem auch vor dem Rechner, zumindest war eine einfache Lösung nicht möglich (ein VNet-Peering oder VNet-Routing wollte ich nicht konfigurieren).

Voraussetzungen

Damit nun eine VPN-Verbindung zwischen Azure und einem lokalen Netzwerk mit einem Windows Server konfiguriert werden kann, müssen wir uns, über ein paar Dinge klar werden:

- IPv4-Adressbereiche in Azure

- Lokale IP-Adressbereich(e) und die externe IP des Routers

- Auf welchem Server installieren wir RRAS (Remote Routing and Access)?

Gleich mal zu Punkt 3 … auf einem Windows Server mit geladener Essentials Role würde ich von einer Konfiguration von RRAS absehen … Da ich inzwischen die Standard Edition von Windows Server verwende und die seit geraumer Zeit den Betrieb von 2 VMs möglich macht, gehe ich von der folgenden Konfiguration aus:

- Host mit Hyper-V

- VM 1, Windows Server mit installierter Essentials Role

- VM 2, Windows Server mit RRAS und weiteren Diensten

Die folgenden Screenshots wurden auf einem Windows Server 2012 R2 (Englisch) gemacht und auch die Menübeschreibungen des Server beziehen sich auf die Englische Version …

Punkt 2 beschreibt alle lokalen Adressbereiche welche verwendet werden, und darüber hinaus brauchen wir die externe IP des Routers. Diese ist bei mir statisch, oder sagen wir mal so gut wie statisch. Bisher hat bei UnityMedia (meinem Provider) die IP höchstes 1x im Jahr gewechselt.

Meine lokalen Adressbereiche sehen wie folgt aus:

- 192.168.2.0/24, Gateway ist immer die .1 und der DNS läuft unter 192.168.2.17

- 192.168.12.0/24, Gateway ist immer die .1

Die externe IP ist 38.210.102.188, bzw. ein verwendeter DynDns-Name wie z.B. azuretest.remotewebaccess.com

Damit kommen wir zum letzten Punkt, was soll eigentlich in Azure gebaut werden? Meine Absicht ist es ein Subnetz für VMs zu erstellen und dieses über ein VPN Gateway mit dem Netzwerk zuhause zu koppeln. Im ARM müssen dazu 2 Netzwerke definiert werden. Ein Netzwerk, oder genauer gesagt Subnetz für die VMs und ein weiteres für das Gateway.

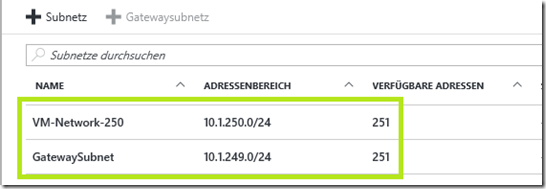

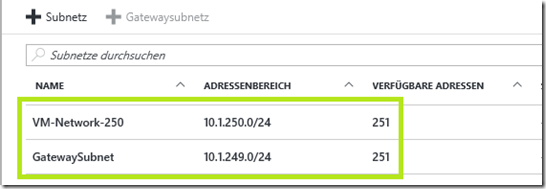

Diese Netze nennen wir wie folgt und verwenden die folgenden Adressbereiche:

- SBSland-Azure-CR-Network-000, 10.1.0.0/16

- Subnetz 1: VM-Network-250, 10.1.250.0/24

- Subnetz 2: GatewaySubnet, 10.1.249.0/28

Darüber hinaus müssen wir im ARM eine Gruppe für diese Ressourcen anlegen:

Zum Abschluss, also bevor wir die Sache angehen können brauchen wir noch einen PreShared-Key welcher im Gegensatz zu früher (im ASM) selbst erstellt werden muss. Ich mache das immer mit KeePass.

- f75bb948e79e072503af6cf93b154321cdf88e1c00964da4569e9123456789a8

Da wir zwischen dem lokalen Netzwerk und Azure routen, dürfen sich KEINE der Adressebereiche überlappen.

Konfiguration in Azure Remote Manager (ARM)

Nach der Anmeldung in Azure, muss möglicher Weise in das neue Portal gewechselt werden … was dann so aussieht.

Nun erfolgt im ersten Schritt das Erstellen der Ressourcengruppe

- Dazu wählen wir Ressourcengruppe / Hinzufügen und geben hier den Ressourcengruppenname (SBSland-Azure-Core-RG-1) ein

An dieser Stelle wird auch ausgewählt in welcher Azure Region wir den Service laufen lassen, Westeurope = Amsterdam (stand heute)

- Ein Klick auf Erstellen erzeugt die Gruppe

- Nun legen wir die Netzwerke an. + / Netzwerk / Virtual Network

Welche wie folgt benannt werden, SBSland-Azure-CR-Network-000 und darüber hinaus geben wir noch den von uns gewählten IP-Adressbereich für das VM-Subnetz 10.1.0.0/16 und das erste Subnetz VM-Network-250, 10.1.250.0/24 an.

Dazu nicht vergessen, die vorhin erstelle Ressourcengruppe aus zu wählen und natürlich mit Erstellen das virtuelle Netzwerk erzeugen zu lassen. Damit ist das erste Subnetz für die VMs angelegt

- Als nächstes muss das Gatewaysubnetz konfiguriert werden, dazu einfach + Gatewaysubnetz (blau markiert) auswählen und den IP-Adressbereich 10.1.249.0/28 einfügen.

Nach Auswahl der + Gatewaysubnetz Option erscheint der Dialog zur Anöage

Der Name GatewaySubnet ist vorgegeben, daher kann nur der IP-Adressbereich in CIDR Form eingegeben werden

In den nächsten Schritten wird nun das Azure Gateway und das Lokale Gateway angelegt. Beginnen wir mit dem Azure Gateway …

- Um das Azure Gateway an zu legen, muss + / Netzwerk / Virtuelles Netzwerkgateway ausgewählt werden

Das Gateway nennen wir SBSland-Azure-AZ-Gateway, darüber hinaus wird das angelegte Netzwerk (SBSland-Azure-CR-Network-000) ausgewählt und eine öffentliche IP erstellt

Kleiner Hinweis an dieser Stelle … hinter SKU steckt die Größe, bzw. die Leistungsfähigkeit des Gateways und damit im Prinzip nur eine größere oder kleiner VM

Als Gatewaytyp lassen wir VPN, eine Expressroute haben wir ja nicht und als VPN-Typ verwenden wir Routenbasiert.

Routenbasiert, unterstützt dynmische routen und mehrere VPN-Verbindungen basierend auf IKEv2

Richtlinienbasiert, unterstützt statische Routen, eine single VPN-Verbindung und IKEv1

Für die FRITZ!Boxler unter uns, wäre das eine Möglichkeit ein Richtlinienbasiertes VPN zu bauen, da hier IKEv1 verwendet wird… was ich mir aber bisher noch nicht angeschaut habe.

Die Erstellung dauert übrigens seine Zeit, be patient … Kaffeepause …

- Nach dem das Azure Gateway erstellt wurde, brauchen wir das “lokale” Gegenstück, ein lokales Netzwerk Gateway, welches im Wesentlichen die externe IP des Routers repräsentiert, hier also die 38.210.102.188

+ / Netzwerk / Lokales Netzwerkgateway öffnet den Dialog zur Konfiguration

Das Netzwerk nennen wir SBSland-Azure-LN-Gateway, als öffentliche IP geben wir die externe IP des Routers ein und konfigurieren zusätzlich die IP-Subnetze welche wir lokal verwenden. In kleinen Umgebungen ist es nur eines, bei mir sind es zwei 192.168.2.0/24 und 192.168.12.0/24

Nachdem nun fast alle Ressourcen in Azure angelegt sind, fehlt noch die VPN-Verbindung und damit sind wir im ARM auch schon fertig.

Noch ein Hinweis zu den lokalen Subnetzen, diese können natürlich im Anschluss noch erweitert werden, falls die lokale Infrasturktur zu wachsen beginnt

- Zum Einrichten der VPN-Verbindung wählen wir das erstellte Lokale Netzwerkgateway (SBSland-Azure-LN-Gateway) aus und klicken dort auf Verbindungen

Nach der Auswahl von Verbindungen erfolgt das Hinzufügen einer VPN-Verbindung durch + Hinzufügen rechts oben. Die Verbindung nennen wir SBSland-Azure-Local-VPN und fügen als Gateway für virtuelle Netzwerke das erstellte SBSland-Azure-AZ-Gateway hinzu und den selbst erstellten PSK-Key

So, in Azure (ARM) sind wir nun erst einmal fertig, nun muss noch der Windows Server mit RRAS konfiguriert werden.

Konfiguration des Windows Servers (RRAS)

Die Installation von Routing und Remote Access erfolgt am einfachsten über PowerShell.

Install-WindowsFeature Routing -IncludeManagementTools

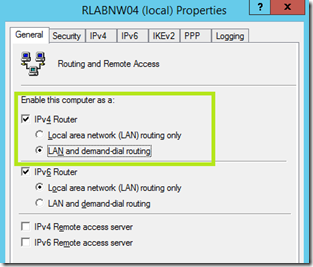

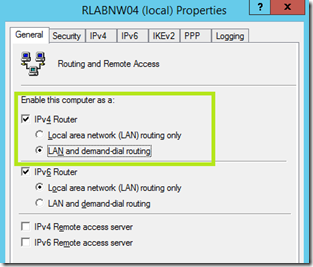

- Unter Routing and Remote Access / Network Interfaces fügen wir nun ein New Demand-dial Interface.. hinzu, damit das funktioniert muss der Server von Local area network (LAN) routing only auf LAN and demand-dial routing umgestellt werden.

Nun kann das neue Interface erstellt werden …

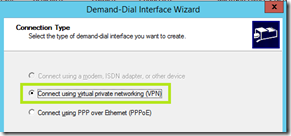

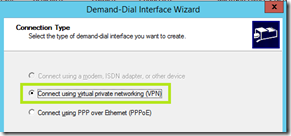

Das Demand-Dial Interface nennen wir SBSland-Local-Azure-VPN und wählen im Anschluss Connect using virutal private networking (VPN) aus

- darauf hin als VPN Type , IKEv2 auswählen

- In der Zusammenfassung des von uns konfigurierten Azure Gateways (SBSland-Azure-AZ-Gateway) finden wir die öffentliche Azure-IP-Adresse …

… die als Destination Address eingetragen wird

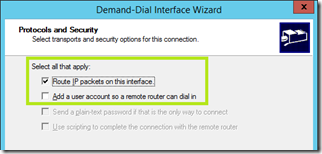

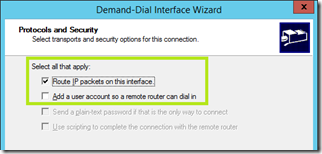

… und die Sicherheitseinstellungen belassen wir so, wie sie sind …

… und fügen eine statische Route (Static Route) in unser Azure Netzwerk (VM-Network-250) hinzu

Wenn mehr als ein Netzwerk in Azure vorhanden ist (das GatewaySubnet zählt nicht), dann hier entsprechend diese Netze ebenfalls hinzufügen.

- Den Dialog mit den Credentials zur Einwahl können wir dahingehend ignorieren, dass wir nur einen Benutzer eintragen (SBSland) was dem Wizard ausreicht …

… mit Finish schließen wir den Dialog und bestätigen die Konfiguration

- Damit die VPN-Verbindung funktioniert, muss nun die Verwendung von IKEv2 konfiguriert werden. Das erfolgt in den Eigenschaften des Interfaces unter der Option Security

Hier wird der gleiche PSK-Key eingetragen, wie schon oben bei der Konfiguration der Verbindung in Azure.

- Nun ist die Verbindung erstellt und wir können mit der rechten Maustaste eine Verbindung (Connect) initiieren.

- Das manuelle initiieren der Verbindung ist OK, aber nicht das was wir haben wollen, da immer nach einem Server-Neustart die Verbindung manuell getriggert werden muss. Daher ändern wir die Einstellungen der Verbindung wie folgt:

Routing an Remote Access / <Servername> / Network Interfaces / SBSland-Local-Azure-VPN, rechte Maustaste und Properties / Options auswählen, hier den Haken bei Persistent Connection setzen

Damit baut der Server nach einem Neustart die Verbindng von selbst auf

Zurück in Azure

In Azure wählen wir nun das Gateway für virtuelle Netzwerke (SBSland-Azure-AZ-Gateway), mit dem Punkt Verbinden aus.

So, nun sind wir eigentlich fertig hier noch ein Bild mit den Objekten welche wir konfiguriert haben.

The End

Wenn wir aber nicht auf allen VMs im lokalen Netz eine Route nach Azure definieren wollen, ist es sinnvoll dem Router eine entsprechende Route hinzu zu fügen, um eine automatische Weiterleitung aller Paket in das Netzwerk 10.1.250.0/24 zu gewährleisten.

Damit sind wir nun wirklich fertig.

Enjoy it, b!