Mit dem Small Business Server und dem darin enthaltenen Exchange Server hatte man mit ein wenig Konfiguration auch gleich noch einen SMTP-Server welcher zum Versand von Status-Mails, Logfiles oder auch Monitoring-Informationen verwendet werden konnte. Dazu gab’s von mir auch schon einen Beitrag dazu:

https://sbsland.wordpress.com/2010/02/11/sbs2008-meine-hardware-versendet-keine-mails-mehr/

Da aber so nach und nach auch die Mails von kleinen Firmen in die Cloud gehen und Microsoft einen aktuellen Small Business Server auf Basis von Windows Server 2012 R2 und Exchange 2013 gar nicht mehr anbietet, fällt damit auch die Möglichkeit weg über den lokalen Exchange Server die oben beschriebenen Mails zu versenden.

Damit haben wir noch folgende Möglichkeiten:

- Wir konfigurieren jedes Hardware-Device mit einem externen POP-Account, welchen wir uns bei einem Provider (gmx, web.de, etc.) anlegen. Dann müssen wir aber mit den Unzulänglichkeiten der einzelnen Mail-Clients kämpfen … es gibt RAID-Controller die nur Port 25 und nicht 587 unterstützen, das Lexmark x544 MFC erlaubt keine Authentifizierung mit externen POP-Accounts … usw.

Real betrachtet ist dieser Ansatz für eine kleine Firma nicht wirklich sinnvoll! - Wir bauen uns einen eigenen, internen SMTP-Server welcher sich mit einem Mail-Account gegenüber einem Provider wie z.B. 1&1 authentifiziert und intern Mails mit einer “loseren” Sicherheit entgegen nimmt …

Ich selbst verwende schon seit meiner eigenen Migration in die Cloud Möglichkeit 2. Dazu müssen folgende Voraussetzungen erfüllt sein:

- Postfach bei einem Provider (und dazu ein entsprechender Mail-Account). Ich habe eine Domain bei 1&1 wo ich für jeden meiner Kunden einen E-Mail Account anlege. Nennen wir die Domain sbs-smtp.net

- Windows Server (in einer von Microsoft unterstützten Version) in diesem Beispiel Windows Server 2012 R2 mit installiertem SMTP-Feature

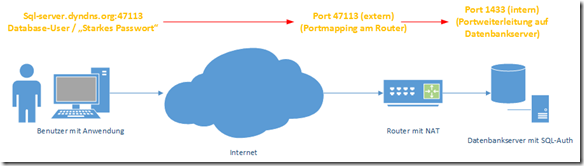

Die gesamte Konfiguration sieht damit wie folgt aus…

… und wird wie folgt konfiguriert (Windows Server 2012 R2 Englisch):

- Im Server Manager unter Manage / Add Roles and Features den SMTP Server als Feature hinzufügen, alternativ mit PowerShell:

Install-WindowsFeature "SMTP Server"

- Nach der Installation wird der SMTP Server über die Internet Information Services (IIS) 6.0 Manager Konsole konfiguriert (Server Manager / Tools / …)

- Hier mit der rechten Maustaste in die Properties des SMTP Servers gehen

- Im Reiter Access werden nun folgende Einstellungen vorgenommen:

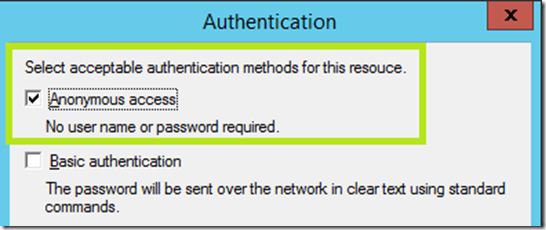

Access / Authentification / Anonymus access aktivieren

Damit ist es möglich ohne Auth gegenüber dem SMTP Server über diesen Mails zu versenden! Und damit hier Hinz und Kunz das nicht aus dem lokalen Netzwerk machen, tragen wir hier als Erhöhung der Sicherheit die IP-Adressen der Geräte ein welche ohne Auth senden dürfen:

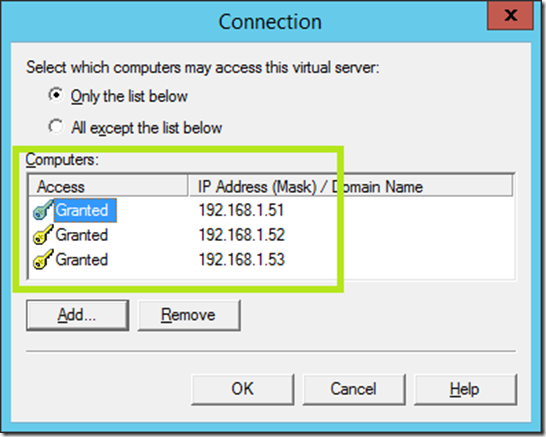

Access / Connection Control / Connection / Only the list below

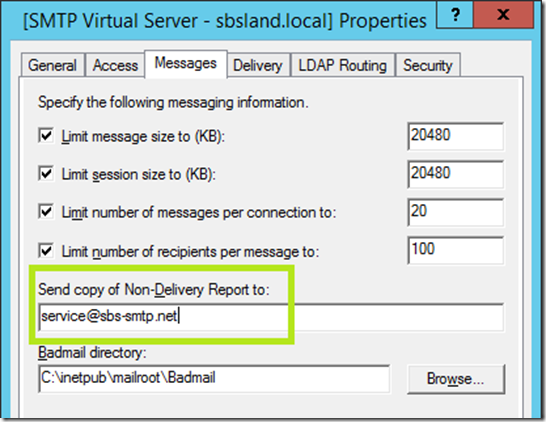

SMTP-Relaying ist in kleinen Firmennetzwerken kein Thema, dass heißt das alle Endgeräte unter der internen Domain (sbsland.local) ihre Mails versenden. Der Fall, dass weitere interne Domains den SMTP Server als Relay verwenden sollen beschreibe ich weiter unten als Zusatz. - Damit wir mit bekommen, ob Mails nicht versendet werden können wird eine funktionale E-Mail-Adresse mit Postfach unter Messages konfiguriert

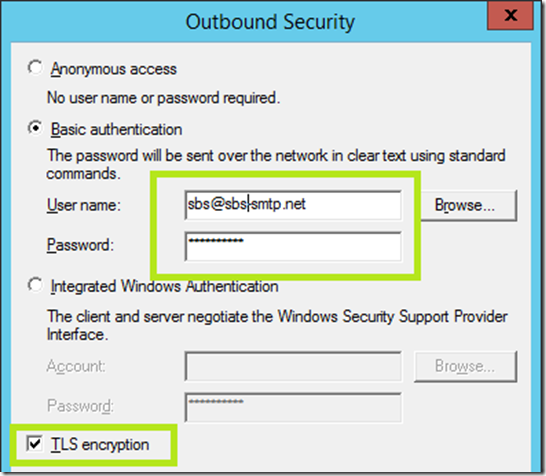

Diese Mail-Adresse sollte sinnvoller Weise auch abgerufen werden um ggf. irgendwelche Mails mit NDR auswerten zu können - Interessant wird es nun im Reiter Delivery unter diesem wir unter anderem die Auth gegenüber den Provider (hier 1&1) konfigurieren. Die Mail-Adresse und das Passwort wird bei 1&1 im Kundenportal angelegt:

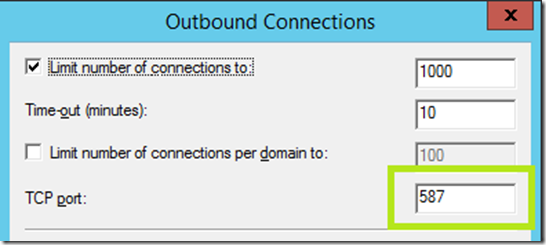

Wichtig dazu ist, dass 1&1 wie viele anderen Provider die Verschlüsselung von Mails mit SSL bzw. TLS unterstützen und auch den Versand über den Standard-Port von SMTP (25) nicht mehr zulassen. - Dazu müssen wir wie unter Delivery / Outbound Connections den Port 587 anstatt 25 zusätzlich einstellen

- Abschließend konfigurieren wir die Advanced Delivery Optionen wie folgt

Masquerade domain: sbs-smtp.net

Full-qualified domain name: sbsland.local

Smart host: smtp.1und1.de

Da wir diese Konfiguration auf unserem SBS durch führen welcher die Domain sbsland.local im DNS hostet ist diese auch über Check DNS auflösbar. Als SMART Host, also als Server an den im Internet die Mails gesendet werden tragen wir smtp.1und1.de ein. Dieser muss natürlich auch von unserem Server erreichbar sein – hier einen nslookup smtp.1und1.de und ggf. einen tracert smtp.1und1.de zum Test ausführen - Zum Abschluss prüfen wir noch, ob sbsland.local als Domain erscheint

Damit wäre die Konfiguration abgeschlossen und unser SBS, der RAID Controller, etc. versenden ihre Mails nun über unseren eigenen internen Mail-Server.

Enjoy it, b!