Microsoft hat dem Windows Defender vor geraumer Zeit die Möglichkeit spendiert die Installation von Adware zu unterbinden. Kandidaten hierfür sind einige renomierten Programme wie Java (Ask Search, …) und der Adobe Acrobat Reader (Amazon, Google Chrome). Wählt man im Verlauf deren Installation oder Updates die Option zur Installation von zusätzlichen Programmen nicht ab, so landet eine Reihe von unerwünschten auf dem PC. Darüber hinaus finde ich diesen Weg schon aus dem Grund nicht sinnvoll, da Software immer aus den originalen Quellen installiert werden sollte. Der Google Chrome Browser kommt damit von Google und nicht über irgendwelche Hintertüren ins Haus.

Die Aktivierung des Adware-Blockers hat Heise hier beschrieben:

http://www.heise.de/security/meldung/Windows-mit-verstecktem-Adware-Killer-3023579.html

Setzt man den Defender im Netzwerk ein, so kann diese Einstellung auch auf alle PCs über eine Group-Policy Preference verteilt werden.

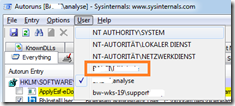

- Start des Group Policy Editors

- Auswahl oder Anlage einer GPO auf die alle Domain Computers/Domänencomputer berechtigt werden

- Setzen des folgenden Wertes unter Computer Configuration / Windows Settings / Registry:

Action: Create

HKLM\Software\Policies\Microsoft\Windows Defender\MpEngine

Value Name: MpEnablePus

Value Type: REG_DWORD

Value Data: 0x1Die folgende Abbildung zeigt nochmals die notwendigen Einstellungen

- Mit dem nächsten Refresh der GPOs wird die Einstellung aktiviert und die Installation von Adware auf diesem Wege geblockt

Während der Windows Defender einen extrinsischen Blocker darstellt, gibt es auch die Möglichkeit zumindest für Java diese Einstellung im Programm selbst zu deaktivieren. In einem älteren Artikel habe ich das schon mal in den Einstellungen selbst beschrieben, man kann hier aber auch den Weg über eine GPO gehen.

Dazu ist der gleiche Weg wie oben nur mit den folgenden Einstellungen notwendig.

Action: Create

HKLM\SOFTWARE\JavaSoft

Value Name: SPONSORS

Value Type: REG_SZ

Value Data: Disable

Im Kontext von Java sehe ich hier ein Henne/Ei Problem, damit man an die Java-Einstellungen ran kommt muss Java installiert sein, wird hier nicht aufgepasst ist die Adware schon mit auf dem Rechner drauf.

Enjoy it, b!